[이데일리 김가은 기자] 블록체인 업계가 해킹 위협에 떨고 있다. 올해 상반기 해커들이 훔쳐간 가상자산 총액이 이미 지난해 전체 피해규모에 육박할 정도다. 블록체인 기술의 핵심은 높은 보안성인데 어떻게 해킹이 가능한 것일까.

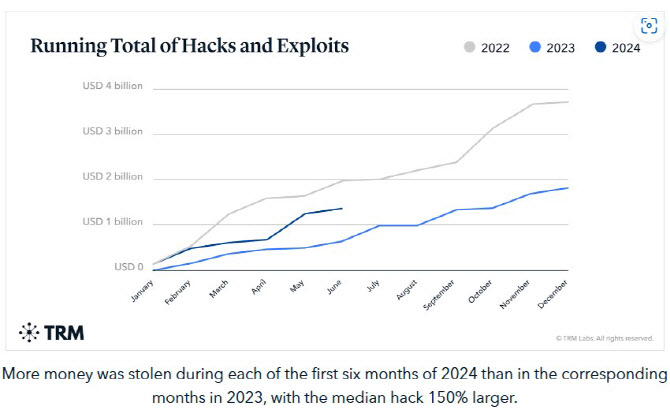

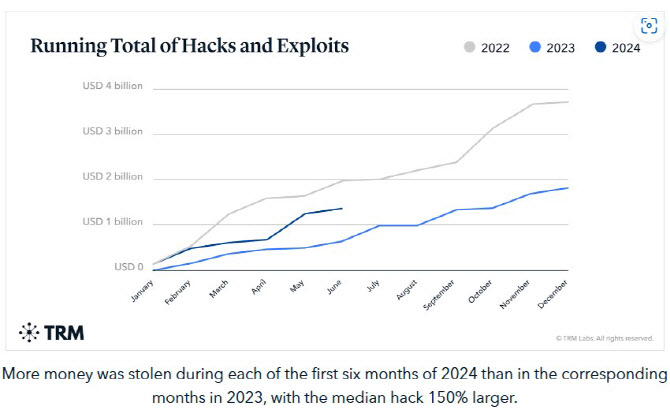

| | 2022~2024년 월별 가상자산 해킹 피해 규모 그래프(사진=TRM 랩스) |

|

9일 블록체인 데이터 분석기업 TRM 랩스 보고서에 따르면 지난달 24일까지 해커들에게 탈취당한 가상자산은 총 13억8000만달러(약 1조9056억원) 규모다. 지난해 상반기 피해액(6억5700만달러)보다 두 배 이상 많은 숫자다. 지난해 전체 피해액인 17억달러(약 2조3494억원)에 근접한 수치이기도 하다.

해커들은 이미 오래전부터 가상자산 거래소와 인터넷 연결을 통해 디파이 서비스(인터넷 연결을 통해 블록체인 기술로 다양한 금융 서비스를 제공)등을 먹잇감으로 삼아왔다. 2년 전 블록체인 게임 엑시인피니티는 해킹으로 약 7400억원에 달하는 피해를 입었다. 같은 해 디파이 서비스 ‘클레이스왑’은 약 22억원에 달하는 가상자산을 탈취당했고, 블록체인 프로젝트 ‘메타콩즈’도 소셜네트워크(SNS) 해킹으로 피해를 봤다.

지난해에는 국내 가상자산 거래소 지닥이 약 200억원에 달하는 가상자산을 해킹당했다. 올해 가장 큰 사건으로는 일본 가상자산 거래소 ‘DMM 비트코인’이 꼽힌다. 지난 5월 DMM 비트코인은 해킹으로 480억엔(약 3억500만달러)에 달하는 비트코인을 탈취당했다고 밝혔다.

전문가들은 순수 블록체인 기술의 경우 해킹이 불가능하다고 말한다. 블록체인의 경우 중앙 집중화된 서버에 모든 정보를 저장·관리하던 것과는 달리 여러 곳에 나눠 보관한다. 정보를 분산시켜 여러 곳에 저장하기 때문에 해커가 한 저장소를 공격해도 소용이 없다. 쉽게 말해, 정보가 저장돼 있는 수많은 저장소들을 한 번에 해킹해야 해 불가능하다는 의미다.

| | 다크웹 해킹 포럼 내 가상자산 계정 정보 거래 게시글(사진=김가은 기자) |

|

가상자산 거래소들과 디파이 플랫폼들이 해킹을 당하는 원인은 생각보다 간단하다. 서비스가 인터넷으로 연결돼 있고, 관리자와 이용자들이 존재해서다. 블록체인이라는 기술 자체는 해킹이 불가능하지만 서비스 관리자와 이용자의 아이디와 비밀번호, 인증 키 등은 얼마든지 탈취할 수 있다. 결국 해커들은 정상적인 방법으로 서비스 내부에 접속해 가상자산을 훔쳐가는 셈이다.

실제로 해커들이 탈취한 정보들을 거래하는 ‘해킹 포럼’ 사이트에는 가상자산 거래소 이용자들의 신원확인정보(KYC) 등을 판매하는 게시글이 올라와 있다. 한 해커는 바이낸스, 바이비트, 후오비, 쿠코인 등에 등록돼있는 계정 정보를 30~40달러에 판매하고 있었다.

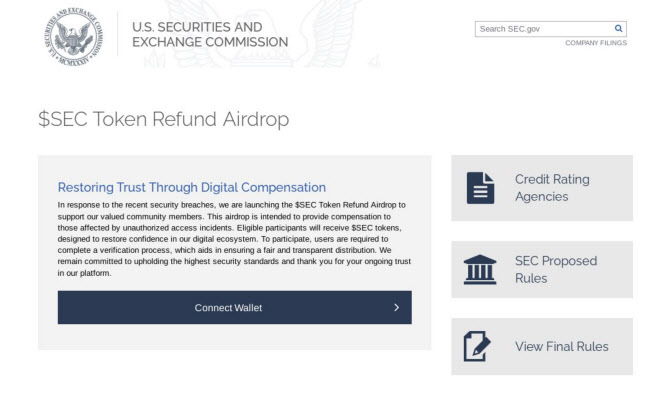

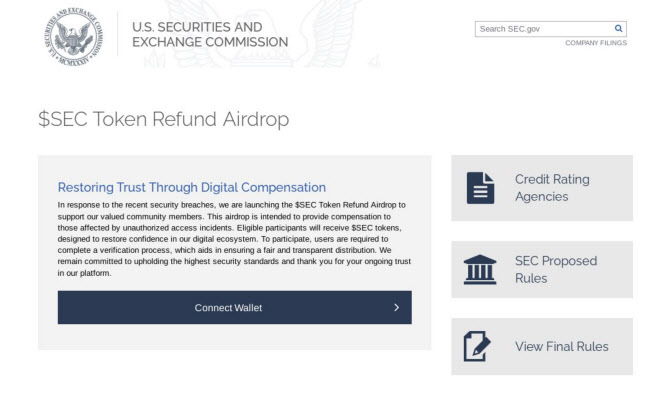

피싱 위험도 존재한다. 최근 해커들은 개인키 도용, 자금 탈취를 위해 다양한 전술을 사용 중인데 그 중 하나가 ‘크립토 드레이너(Crypto Drainer)’다. 크립토 드레이너는 일종의 피싱 도구로 블록체인 프로젝트를 가장해 이용자가 가상자산 지갑을 연결하도록 유도한다. 이를 통해 지갑 내부 자산들을 훔쳐가는 방식이다. 해커들은 소셜 네트워크(SNS) 디스코드 커뮤니티 등을 통해 가짜 블록체인 프로젝트 사이트를 홍보한다. 실제로 올 1월에는 미국 증권거래위원회(SEC)의 엑스(구 트위터)가 해킹된 직후 SEC를 사칭한 크립토 드레이너가 나타나기도 했다.

| | SEC를 사칭한 ‘크립토 드레이너’ 홈페이지(사진=체이널리시스) |

|

이용자들이 가상자산 지갑 주소를 대체로 ‘복사+붙여넣기’ 한다는 점을 악용한 공격도 있다. 영문 대소문자와 숫자가 무작위로 뒤섞인 30~40자리 문자열인 만큼 이를 모두 외우기 힘들다는 점을 이용한 것이다. 문종현 지니언스 시큐리티센터(GSC) 센터장은 “가상자산을 다른 곳으로 옮길 시 지갑 주소가 워낙 길기 때문에 주로 복사해 붙여넣게 된다”며 “공격자들이 배포하는 악성파일 중에는 붙여넣기를 할 때 이를 다른 주소로 바꿔치기하는 기능도 있다”고 설명했다.

블록체인을 둘러싼 외부 환경과 과정에서의 취약점을 이용하는 공격이 대다수인 만큼 피해를 예방하기 위해서는 가상자산 거래소가 보안 정책과 신원 인증 등에 대한 준비를 철저히 해야 한다는 지적이 나온다. 내부 인프라 전반의 코드를 검증 받는 ‘코드 보안 감사(오디팅)’이나 해커 관점으로 공격 기법을 연구하는 ‘오펜시브 시큐리티’를 도입할 필요가 있다는 분석도 있다.

법조계에서는 국내 가상자산 거래소 등 사업자들이 이용자 보호에 필요한 보안적 대비는 돼있지만, 그럼에도 불구하고 발생하는 해킹 사고에 대해서는 거래소 역시 피해자로 봐야 한다고 말한다. 조원희 법무법인 디엘지 변호사는 “거래소들은 기본적으로 사업자 신고를 위해 정보보호 관리체계(ISMS) 인증을 받는다”라며 “그럼에도 불구하고 발생하는 해킹에 대해서는 책임의 균형이 필요한 영역이다. 거래소나 플랫폼들 또한 기술적 대비를 다 마쳤음에도 공격을 받은 피해자이기 떄문”이라고 설명했다.

![[포토] 최혜진 '우승이 필요해~'](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110600136t.jpg)

![[포토] 농협, '쌀밥의 오해와 진실' 주제발표](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110601352t.jpg)

![[포토]더본코리아 코스피 상장](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110601006t.jpg)

![[포토] CBDC 실증 협약식](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110600981t.jpg)

![[포토]주식시장 활성화 TF 1차회의, '발언하는 진성준 정책위의장'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110600959t.jpg)

![[포토] CBDC 실증 MOU](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110600943t.jpg)

![[포토]국방·외교 현안관련 긴급 점검회의, '발언하는 한동훈'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110600910t.jpg)

![[포토]이재명-박찬대, '어떤 대화 나누나?'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110600745t.jpg)

![[포토]제시 린가드, 'VIP 시사회 출전'](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110500161t.jpg)

![[포토]서울시, 서리풀 공공주택지구 추진](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110501121t.jpg)

![[포토] 황유민 '이번주 대회 많관부 부탁해요~'](https://spnimage.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24110600142h.jpg)