|

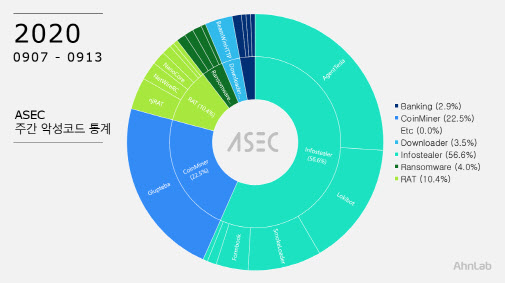

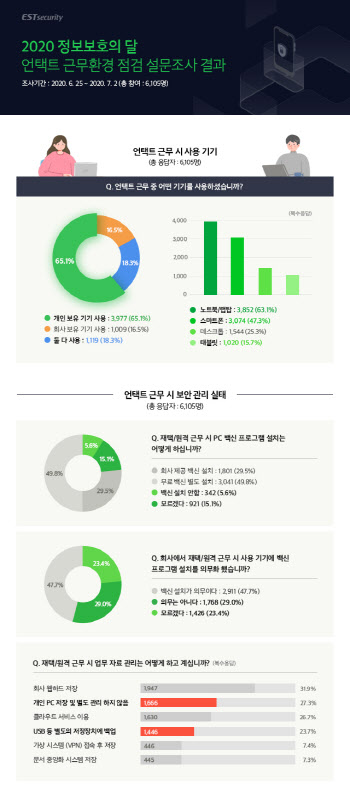

19일 안랩(053800) 시큐리티대응센터(ASEC)에 따르면 지난주(9월 7~13일) 가장 많이 유포된 악성코드 유형은 정보탈취형(인포스틸러)으로 56.6%를 차지했다. 암호화폐 채굴(Coin Miner) 악성코드와 원격관리 툴(RAT)도 각각 22.5%, 10.4%로 집계됐다. 이어 랜섬웨어(4.0%), 다운로더 악성코드(3.5%), 뱅킹 악성코드(2.9%) 순으로 뒤를 이었다. ASEC 분석팀에서는 자동 분석시스템 `RAPIT`를 활용해 알려진 악성코드들에 대한 분류 및 대응을 진행하고 있다.

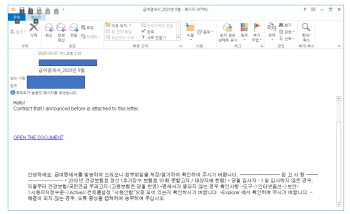

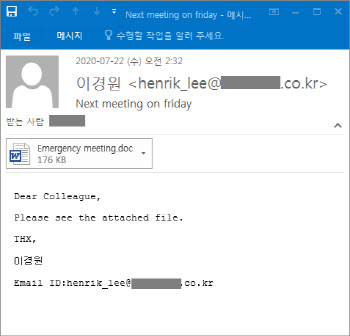

정보탈취형 중에서도 `에이전트 악성코드(AgentTesla)`가 26%로 1위를 차지했다. 에이전트 악성코드는 웹 브라우저, 메일 및 FTP 클라이언트 등에 저장된 사용자 정보를 유출하는 악성코드다. 지난 2월 전 세계적으로 코로나19가 확산되면서 세계보건기구(WHO)를 사칭한 악성메일이 유포됐고, 첨부 파일을 실행할 경우 에이전트 악성코드에 감염되는 사례가 발견됐다.

첨부된 파워포인트를 실행하면 매크로 코드가 실행되는데, 주로 기존에는 파일이 열리면 악성 기능을 수행하는 코드가 동작되던 것과 달리 이번에 발견된 악성코드는 파워포인트 파일을 종료하면 악의적인 코드가 실행되도록 만들어졌다. 파워포인트 본문에는 아무 내용도 작성돼 있지 않아 파일을 열어본 사용자가 아무 내용도 없는 것을 확인하고 파일을 종료하면 악성코드가 동작하기 때문에 감염 사실 자체를 인지하기 어렵다.

보안업계 관계자는 “공격자는 사용자들을 미리 파악한 후 메일 내용을 그럴듯하게 꾸며 타겟팅할 수 있기 때문에 첨부된 파일을 실행하는 것을 주의해야 한다”며 “확인되지 않은 메일은 반드시 주의해야 하며 백신의 주기적인 업데이트가 필요하다”고 당부했다.

![[포토] 불길 휩싸인 여객기](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122900445t.jpg)

![[포토]출렁이는 환율 시장](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122900259t.jpg)

![[포토]겨울아 반가워](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122900232t.jpg)

![[포토]윤 대통령, '공수처 3차 소환 불응'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122900095t.jpg)

![[포토]한덕수 대통령 권한대행 국무총리 탄핵소추안 투표하는 우원식 국회의장](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122700978t.jpg)

![[포토] 달러 상승 이어져...](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122700871t.jpg)

![[포토] 헌법재판소 소심판정](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122700760t.jpg)

![[포토] 정청래 단장과 김이수 전 헌법재판관](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122700742t.jpg)

![[포토] 윤석열 법률대리인 헌재 출석](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122700731t.jpg)

![[포토]내수경기활성화 민당정협의회 열려](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122700609t.jpg)

![[포토]윤이나,후배 양성을 위해 2억원 기부했어요](https://spnimage.edaily.co.kr/images/vision/files/NP/S/2024/12/PS24122600088h.jpg)

!["우리 언니 살아있는 거 맞아요?"…통곡으로 가득 찬 무안공항[르포]](https://image.edaily.co.kr/images/vision/files/NP/S/2024/12/PS24122900418b.jpg)